Semana passada este site foi vítima de um ataque de hackers para inserir um código de malware via iframe. Todos os arquivos php e html foram alterados para que o código inserido ficasse no rodapé.

Tenho um script que verifica alterações nos meus arquivos de 15 em 15 minutos e me avisa por email, então fui informado logo em seguida ao ataque.

O problema foi que estava longe do meu computador e só pude intervir depois de 45 minutos para remover o malware. O Google foi mais rápido do que eu e incluiu meu domínimo gusleig.com na lista de sites que podem danificar seu computador.

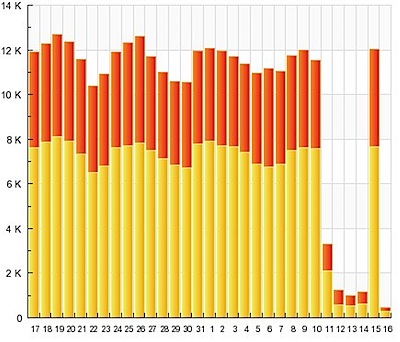

O tráfego secou instantaneamente como podem ver no gráfico de número de acessos. Minhas estatísticas são abertas ao público, nada de segredo até aqui.

Quando um hacker invade seu site, o que fazer? O melhor é não se desesperar. Eu usei a seguinte estratégia:

1. Identificar e remover o código de malware de todas as páginas do site.

Uso o script a seguir para remover códigos de iframe:

find /home/html/ -type f -mtime -10 | xargs grep -l '

Para usar o script você precisa de acesso ssh. Basicamente é um comando de find com o uso do perl para remover o iframe. Se você usa iframe em suas páginas tome cuidado pois serão rmovidos.

2. Alterar a senha de ssh do servidor.

3. Informar seu provedor de hospedagem do ataque.

4. Pedir reconsideração ao Google Webmaster e também ao StopBadWare.org.

5. Se for o caso, atualizar seu WordPress para última versão.

6. Tentar proteger seu wordpress com alguns plugins como wp-security e o askapache.

Mesmo com todos plugins ainda acho que esse tipo de ataque é interno, ou seja, algo dentro do meu servidor de hospedagem. A dica é informar o pessoal de suporte técnico do ataque e torcer para que eles tenham alguma sugestão.

Com o meu site limpo, continuei trabalhando normalmente escrevendo meus artigos, e três dias depois o Google atendeu meu pedido de reconsideração.

Stay connected